这个星期,ETH 的创始人 Vitalik Buterin 的 X 帐号(前生叫 Twitter)被黑客 SIM 劫持(SIM Swap)攻击了。黑客窃取他的 X 帐号访问权后,使用他的身份发布钓鱼信息,窃取了其他人的资产。

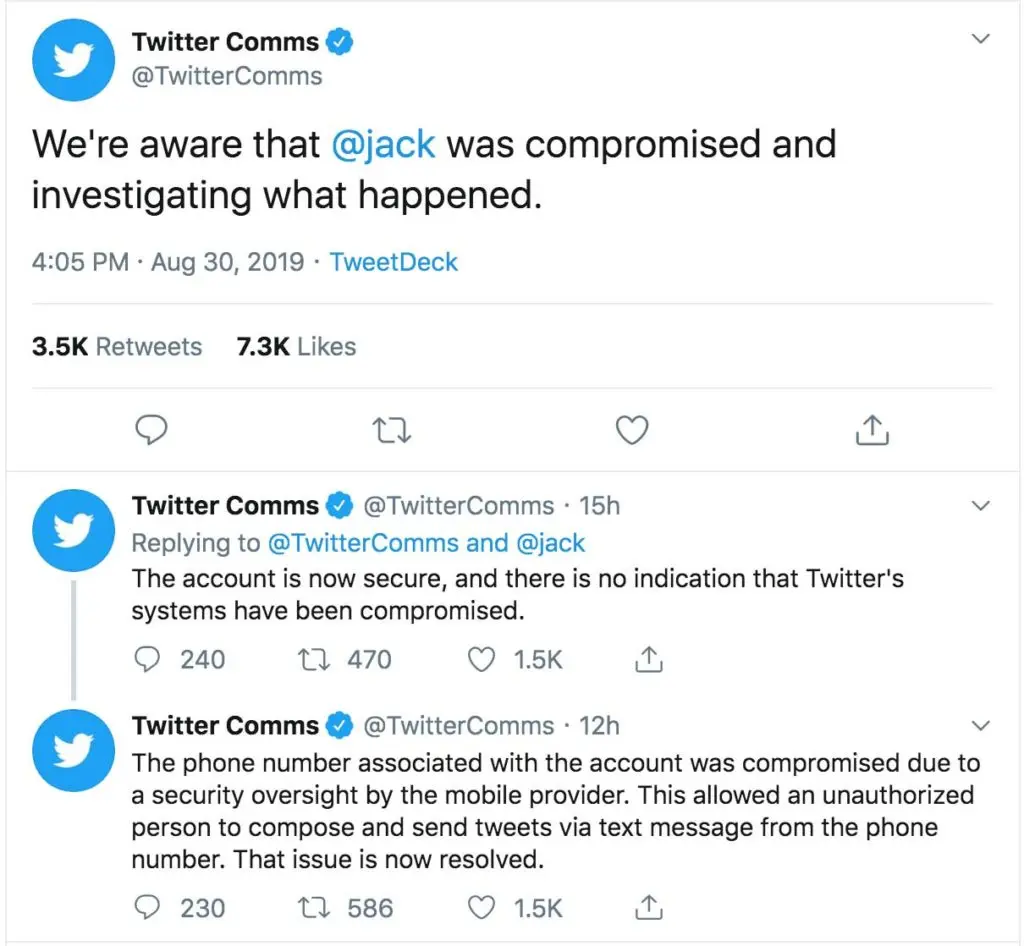

SIM 劫持是一种还挺普遍的攻击手法。比如早在 2019 年,当时 Twitter 的 CEO Jack 也遭受过这样的攻击:

最近些年 SIM 劫持的数量和危害是在上升的。我觉得这和很多在线服务的安全教育有关系。比如说,现在大量的在线服务——包括银行、Web3、加密货币交易所等等——都普遍地喜欢使用手机号 + 验证码的方式登录。

总之过度依赖短信是一个问题。如果在短信验证之外,缺乏额外的安全和风控深度的话,会让 SIM 劫持攻击很容易得手。

所以今天就讲讲这种攻击手法,然后从用户的视角,尤其是 Web3 用户和 Mixin 用户的视角,提供防范这类攻击的思路。

SIM 劫持

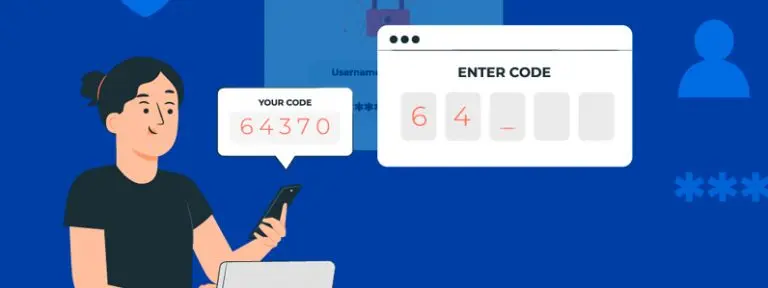

很多很多在线服务,都在用短信来验证你的身份。例如,下面是一个典型的登录流程:

- 输入手机号,会给你这个手机号发一个短信验证码(一般是 4 位数字或者 6 位数字)

- 你收到了这个验证码,回到这个在线服务输入它

- 在线服务会验证你输入的验证码是否和它自己记录的一致

- 如果一致,就说明这个手机号属于你,登录成功

SIM 劫持的原理,就是黑客通过一些手法获取了你的手机号收短信的权限,他看到了这个验证码,然后他假扮成你登录到在线服务。

这里提到的一些手法,既有技术手段,也有非技术手段。技术手法包括对手机网络的劫持、监控,诱导安装木马和间谍软件;非技术手法大部分都是骗术。